Китайські дослідники виявили, Що багато Android-смартфони вразливі до злому захисту відбитком пальця. Новий метод брутфорс-атак назвали BrutePrint.

BrutePrint задіяє дві вразливості нульового дня, щоб збільшити кількість спроб входу по відбитку пальця до нескінченності, тоді як смартфон просить ввести код-пароль після декількох невдалих спроб.

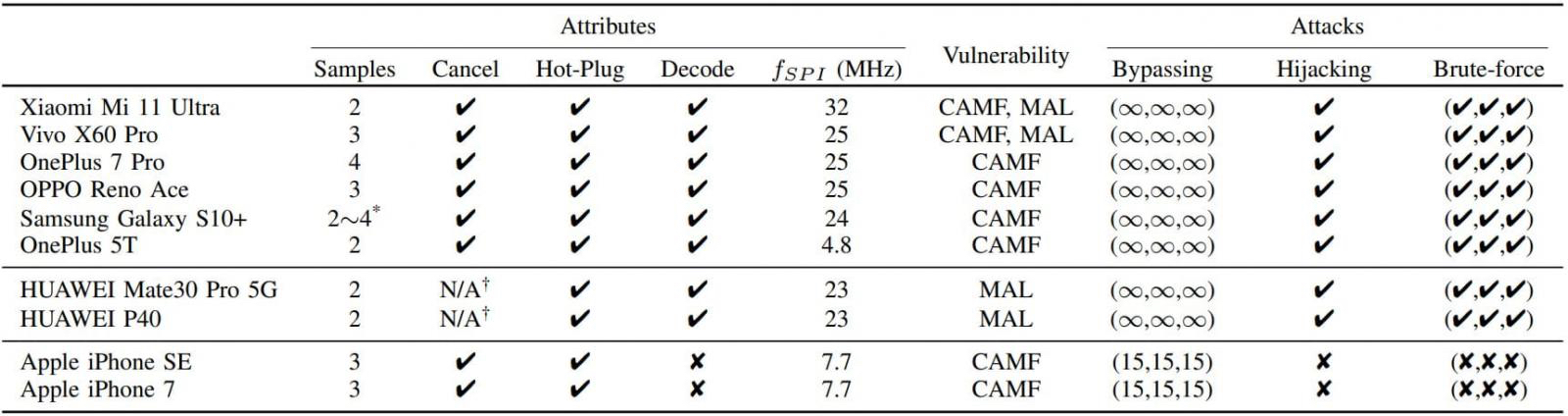

Підтвердити експлойт вдалося на шести популярних Android-смартфонах, включаючи Xiaomi Mi 11 Ultra та OnePlus 7 Pro, а також Huawei P40 на HarmonyOS та iPhone зі сканером відбитків пальців. Якщо у випадку Android і HarmonyOS вдалося отримати нескінченну кількість спроб входу по сканеру, то на iPhone таким методом можна збільшити кількість спроб лише до 15 замість 5. Для злому цього недостатньо.

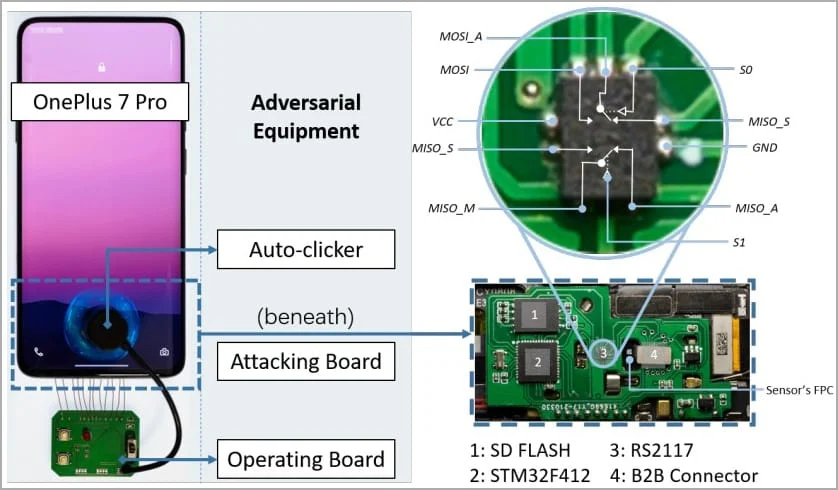

Отримавши нескінченні спроби, простий пристрій із двох плат та маніпулятора згодовує смартфону зображення відбитків пальців із баз. Вони обробляються так, щоб система смартфона вважала їх зображеннями зі сканера та звіряла зі своєю базою даних. У деяких випадках дослідникам навіть вдалося маніпулювати значенням відсікання помилково позитивних результатів, щоб прискорити добір.

Наголошується, що для злому зловмиснику потрібен фізичний доступ до пристрою, а також бази відбитків пальців (з відкритих академічних джерел чи витоків біометричних даних). Необхідне для експлойту обладнання недорого: зібрати його можна приблизно за 15 доларів.

Втім, на злом також потрібно багато часу: від 2,9 до 13,9 години, якщо користувач зареєстрував лише один палець для сканування. Чим більше відбитків є в пам’яті смартфона, тим швидше виконується BrutePrint: на злам може піти менше години.

Про використання подібних систем злому поки що не повідомляється. Хоча більшість користувачів навряд чи стануть метою таких атак, ця технологія може бути небезпечна для вкрадених пристроїв, на яких не включили режим зникнення.